Как фальшивая CAPTCHA позволяет хакерам завладеть вашими данными.

Исследователи в области кибербезопасности выявили масштабную фишинговую кампанию, в рамках которой злоумышленники используют вредоносные PDF-документы, размещённых на популярных-интернет ресурсах, для доставки вредоносного ПО.

Эксперты Netskope обнаружили 260 уникальных доменов, на которых размещено около 5000 PDF-файлов с фишинговыми страницами. В отчёте компании отмечается, что атакующие применяют SEO-оптимизацию для повышения видимости вредоносных страниц в поисковой выдаче.

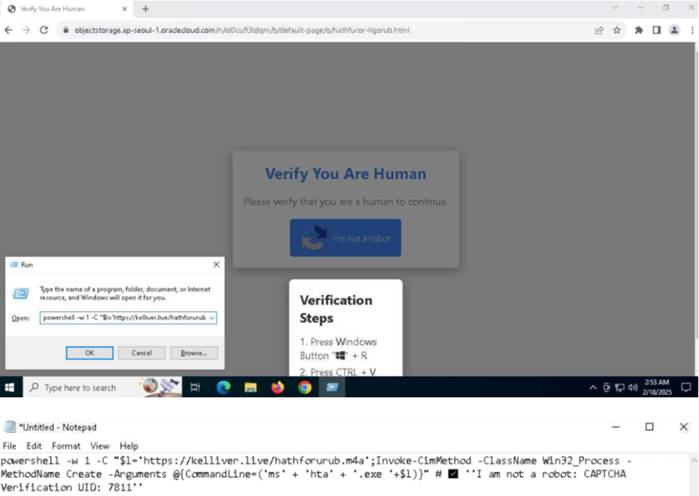

Обычно фишинговые страницы предназначены для кражи данных банковских карт, однако в выявленной вредоносной кампании PDF-файлы содержат поддельные CAPTCHA, которые побуждают пользователей выполнить вредоносные PowerShell-команды. В результате на их устройства загружается Lumma Stealer — инфостилер, способный похищать широкий спектр данных с заражённых Windows-компьютеров.

Lumma Stealer функционирует по модели «вредоносное ПО как услуга» (MaaS), предоставляя киберпреступникам инструменты для сбора данных с заражённых устройств. В начале 2024 года операторы Lumma интегрировали в него прокси-модуль GhostSocks, написанный на Go.

По данным Infrawatch, новый функционал позволяет злоумышленникам использовать заражённые устройства как прокси-серверы, обходя географические ограничения и проверки по IP-адресам. Эта возможность особенно опасна для финансовых организаций и других высокоценных целей, так как повышает вероятность успешного взлома учётных записей, данные которых были похищены с помощью инфостилеров.

По оценкам специалистов, выявленная атака затронула более 1150 организаций и свыше 7000 пользователей со второй половины 2024 года. Основные жертвы — компании из Северной Америки, Азии и Южной Европы, работающие в сферах технологий, финансовых услуг и промышленного производства.

Из 260 доменов, на которых размещены PDF-файлы, значительная часть связана с Webflow CDN. Также атакующие использовали сервисы GoDaddy, Strikingly, Wix и Fastly. Некоторые PDF-документы были загружены в открытые онлайн-библиотеки и репозитории, такие как PDFCOFFEE, PDF4PRO, PDFBean и Internet Archive, что повышает их шансы оказаться в поисковой выдаче.

Этот случай ярко демонстрирует, как современные киберугрозы эволюционируют, используя комбинацию социальной инженерии, легитимных платформ и продвинутых технических решений. Особую опасность представляет не только масштаб атаки, но и её многослойность: от SEO-оптимизации для привлечения жертв до превращения заражённых устройств в инструменты для дальнейших атак через прокси-модуль.

Повышение популярности подобного рода угроз подчёркивает необходимость комплексного подхода к кибербезопасности, включающего не только технические средства защиты, но и повышение осведомлённости пользователей о современных методах фишинга.