Энтузиаст рассказал о фишинговой атаке с использованием g.co, сервиса сокращения URL-адресов Google. Она позволяет злоумышленникам красть аккаунты Google.

Автор поста поделился, что ему позвонила некая «Хлоя» с номера 650-203-0000 с идентификатором абонента «Google». Она представилась инженером Google Workspace и заявила, что неизвестные получили доступ к учётной записи энтузиаста, которую пришлось заблокировать. «Хлоя» спросила, входил ли автор в свой аккаунт из Франкфурта, и он ответил отрицательно.

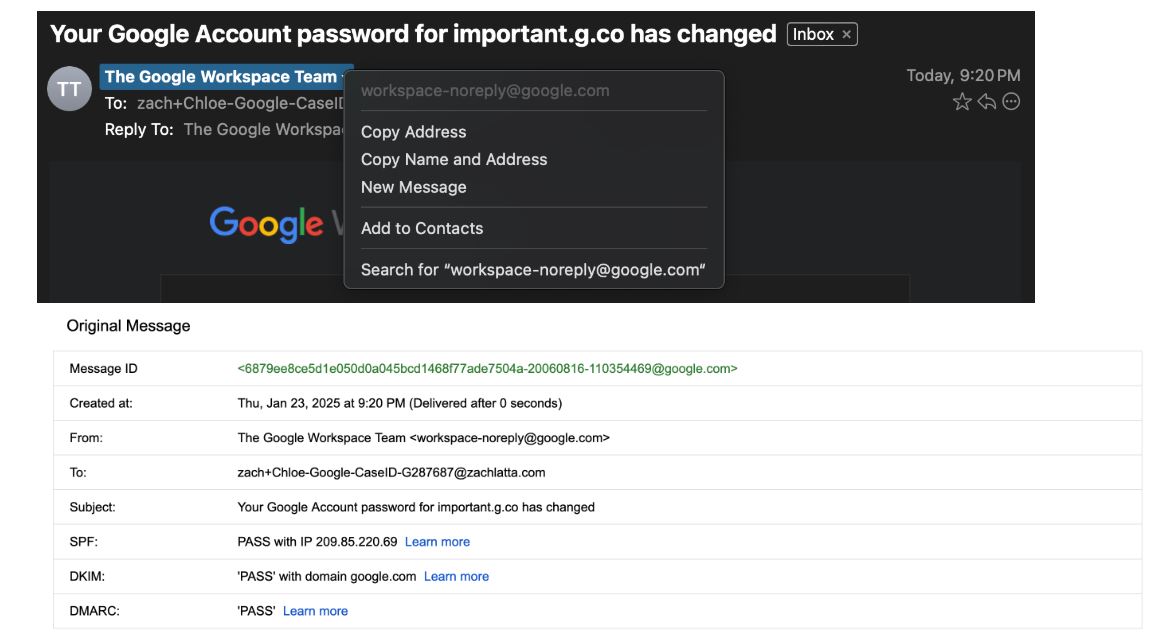

Затем мужчина попросил отправить ему письменное подтверждение звонка на электронную почту Gmail. Такое сообщение действительно пришло, а в нём был прописан адрес important.g.co. «Хлоя» объяснила, что это внутренняя подсеть Google.

Тогда энтузиаст начал догадываться, что это фишинговое письмо, отправленное с использованием g.co.

Несмотря на это, он попросил «Хлою» объяснить, что ему нужно предпринять, и та предложила сбросить сеансы со всех устройств. После этого мужчина проверил журналы Google Workspace и не увидел никаких попыток входа со сторонних IP-адресов. Тогда «инженер» предложила ему перезагрузить кэш и пообщаться с менеджером, но тот отказался.

В итоге звонок внезапно прервался, а через 30 секунд энтузиасту перезвонил некий «менеджер Соломон», предложив свою помощь. Он объяснил, что учётная запись, вероятно, была скомпрометирована с помощью расширения Chrome для блокировщика рекламы, которое похитило данные Gmail.

Интересно, что пока энтузиаст общался с якобы представителями службы поддержки, они оба предлагали ему проверить реальность номеров, с которых звонили. Эти номера действительно отображались в разделе «Google Assistant». Однако, если «Хлоя» сказала, что по номеру можно перезвонить, то «Соломон» утверждал, что это невозможно.

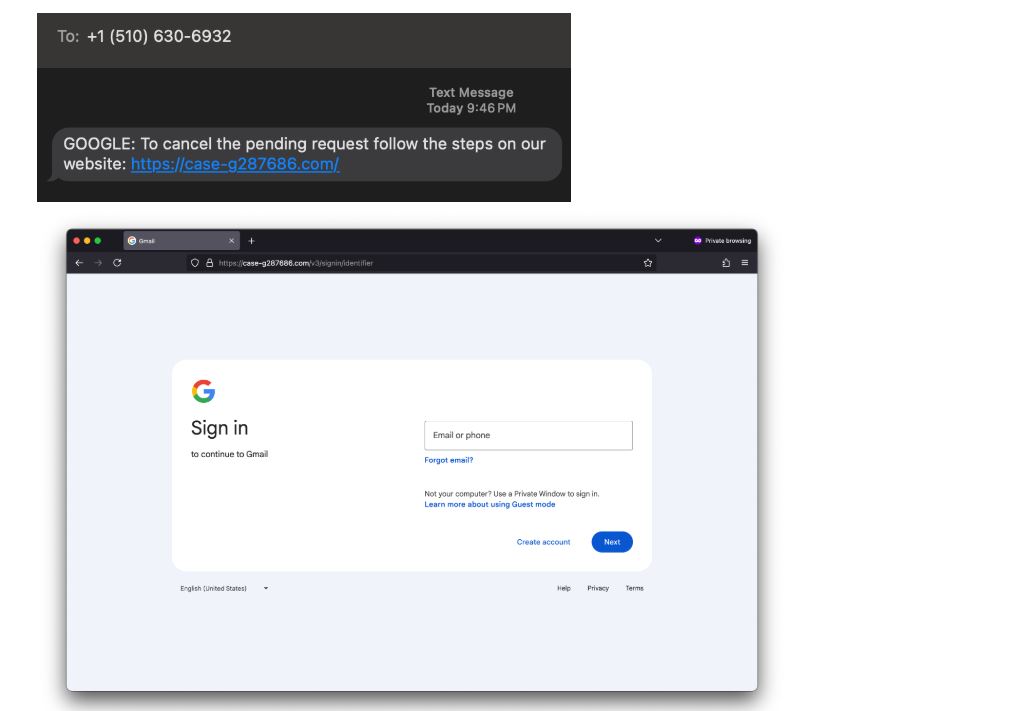

Энтузиаст попросил «менеджера» объяснить ему, как сбросить учётную запись, и тот предложил открыть Gmail на смартфоне и сбросить все сеансы. Он также отправил код сброса аккаунта, на который нужно было кликнуть. Тогда мужчина понял, что при нажатии он потерял бы доступ к учётке.

Интересно, что «Соломон» даже предлагал энтузиасту найти его профиль на LinkedIn, чтобы подтвердить свою личность. В итоге он повесил трубку после нескольких уточняющих вопросов.

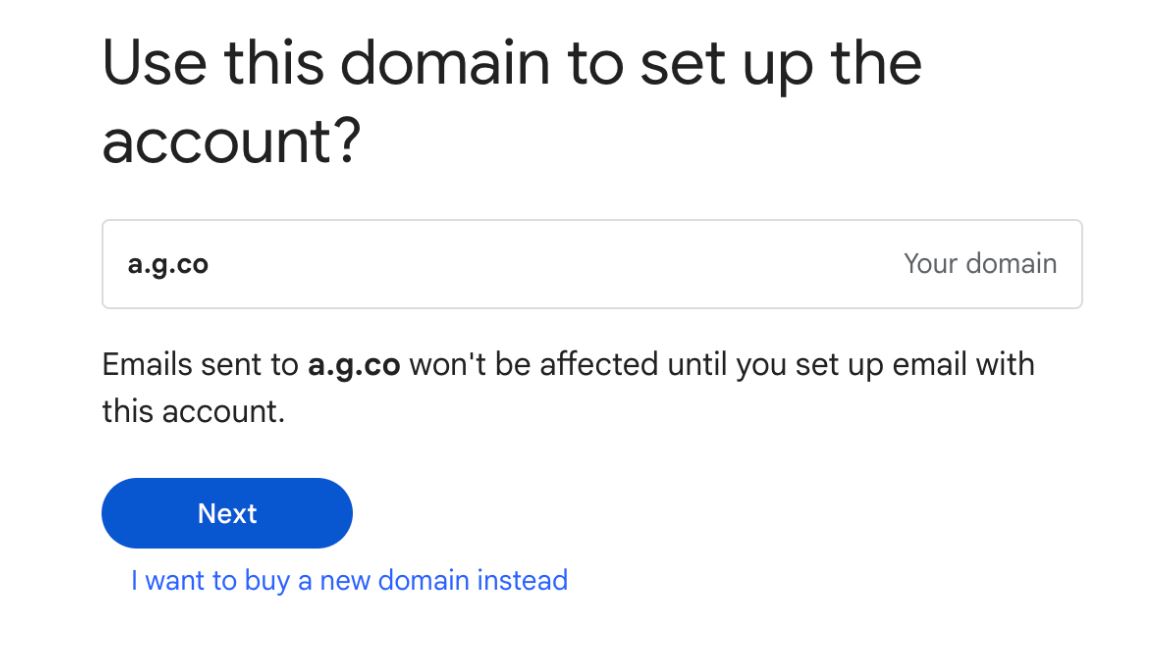

Энтузиаст предположил, что мошенники получили доступ к important.g.co — законному URL-адресу Google. Однако участники ZachHack Clubbers считают, что фишинг стал возможен благодаря ошибке в Google Workspace, из-за которой можно создать новое рабочее пространство с любым поддоменом g.co и настроить рассылку писем без подтверждения права владения доменом.

Ранее пользователи из США рассказали, как они лишились накоплений в криптовалюте после кражи аккаунтов Google. Мошенники организовали схему, которая включала звонок с номера Google, чтобы предупредить владельца якобы о взломе его учётной записи Gmail. После этого они отправили оповещения о необходимости принять меры безопасности для электронной почты непосредственно с google.com. В конечном итоге, когда пользователь нажимал «да» в ответ на этот запрос, он лишался доступа к аккаунту.